- · 《机械工程与自动化》栏[08/03]

- · 《机械工程与自动化》投[08/03]

- · 《机械工程与自动化》征[08/03]

- · 《机械工程与自动化》刊[08/03]

一、来稿必须是作者独立取得的原创性学术研究成果,来稿的文字复制比(相似度或重复率)必须低于用稿标准,引用部分文字的要在参考文献中注明;署名和作者单位无误,未曾以任何形式用任何文种在国内外公开发表过;未一稿多投。 二、来稿除文中特别加以标注和致谢之外,不侵犯任何版权或损害第三方的任何其他权利。如果20天后未收到本刊的录用通知,可自行处理(双方另有约定的除外)。 三、来稿经审阅通过,编辑部会将修改意见反馈给您,您应在收到通知7天内提交修改稿。作者享有引用和复制该文的权利及著作权法的其它权利。 四、一般来说,4500字(电脑WORD统计,图表另计)以下的文章,不能说清问题,很难保证学术质量,本刊恕不受理。 五、论文格式及要素:标题、作者、工作单位全称(院系处室)、摘要、关键词、正文、注释、参考文献(遵从国家标准:GB\T7714-2005,点击查看参考文献格式示例)、作者简介(100字内)、联系方式(通信地址、邮编、电话、电子信箱)。 六、处理流程:(1) 通过电子邮件将稿件发到我刊唯一投稿信箱(2)我刊初审周期为2-3个工作日,请在投稿3天后查看您的邮箱,收阅我们的审稿回复或用稿通知;若30天内没有收到我们的回复,稿件可自行处理。(3)按用稿通知上的要求办理相关手续后,稿件将进入出版程序。(4) 杂志出刊后,我们会按照您提供的地址免费奉寄样刊。 七、凡向文教资料杂志社投稿者均被视为接受如下声明:(1)稿件必须是作者本人独立完成的,属原创作品(包括翻译),杜绝抄袭行为,严禁学术腐败现象,严格学术不端检测,如发现系抄袭作品并由此引起的一切责任均由作者本人承担,本刊不承担任何民事连带责任。(2)本刊发表的所有文章,除另有说明外,只代表作者本人的观点,不代表本刊观点。由此引发的任何纠纷和争议本刊不受任何牵连。(3)本刊拥有自主编辑权,但仅限于不违背作者原意的技术性调整。如必须进行重大改动的,编辑部有义务告知作者,或由作者授权编辑修改,或提出意见由作者自己修改。(4)作品在《文教资料》发表后,作者同意其电子版同时发布在文教资料杂志社官方网上。(5)作者同意将其拥有的对其论文的汇编权、翻译权、印刷版和电子版的复制权、网络传播权、发行权等权利在世界范围内无限期转让给《文教资料》杂志社。本刊在与国内外文献数据库或检索系统进行交流合作时,不再征询作者意见,并且不再支付稿酬。 九、特别欢迎用电子文档投稿,或邮寄编辑部,勿邮寄私人,以免延误稿件处理时间。

攻击推理-安全知识图谱在自动化攻击行为提取上(2)

作者:网站采编关键词:

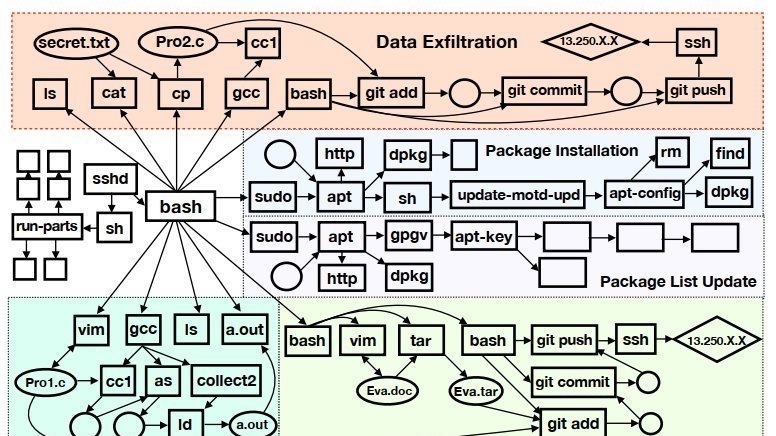

摘要:下面场景是DARPA TC项目中的攻击场景,为了便于说明,后面的一些实例是以该场景为背景的。 图1 应用实例的溯源图 首先来简单介绍该场景。企业内部员工

下面场景是DARPA TC项目中的攻击场景,为了便于说明,后面的一些实例是以该场景为背景的。

图1 应用实例的溯源图

首先来简单介绍该场景。企业内部员工想利用自己的权限窃取一些敏感信息,他的工作是软件测试工程师。该员工的日常工作包括使用git同步代码,使用gcc来编译源代码,使用apt命令安全相关的测试依赖包。如果该员工想窃取敏感文件(),为了躲避检测,他需要模拟他的日常工作行为模式。首先该员工把敏感文件复制到该员工常用的工作目录中并重命名为pro2.c文件。然后,对该文件利用gcc进行编译,当前这个文件本身不是一个有效的源文件因此编译结果是不成功的,但是这不影响。该步只是为了模拟他日常工作行为模式。最后,该把该文件上传到了github上。该企业员工试图通过这种策略来窃取敏感数据。

为了对攻击行为进行有效的因果分析,当前已有的方法主要是基于审计日志构建有效的溯源图[6]来进行分析。本质上溯源图是一个系统行为的因果关系的通用表示方式。图1 即是上面场景的溯源图。边的方法表示不同实体之间的数据流向。在攻击调查过程中,分析人员对溯源图进行分析来找到与攻击相关的信息片段。在图1的实体中,分析人员首先会根据一个确定的事件进行后向溯源来找到攻击的起源。然而,分析人员也可以利用前向溯源技术,从确定的攻击事件来确定其攻击后果。利用溯源技术,安全分析人员不仅能推断该攻击事件的根因与攻击结果,还能给出高层的抽象行为。

当前终端设备记录的日志信息不仅仅包含了攻击行为也包含了系统的正常行为。虽然溯源图提供了具有因果依赖关系的系统行为的真观表示,但对于安全分析人员调查分析来说依然是非常耗时的。从日志中提取出抽象行为对于安全分析人员来说是有效的方法。本质上来说行为信息是对系统日志的一种抽象,安全分析人员在系统行为层面的处理将会大大减少其工作量。因此从系统日志中自动化提取高水平行为信息成为智能安全运营的核心工作。

三. 安全知识图谱构建

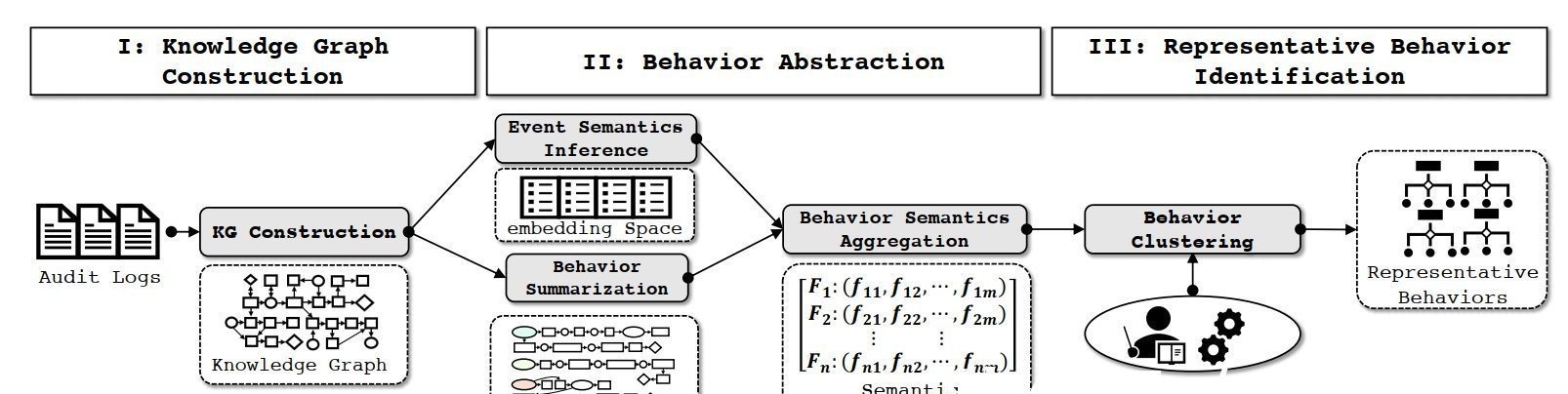

以WATSON[7]为参考该自动化攻击行为提取主要包括三个阶段,如图2所示包括知识图构建,行为提取和代表行为识别。其核心模块包含安全知识图谱、事件推理模型、行为抽象模型和行为语义聚合模型来。其中安全知识图谱是由系统日志转换成图谱的形式。事件推理模型是行为抽象过程的核心,其使用图嵌入模型来推理安全知识图谱中节点的语义,行为概要模块枚举出所有的表示行为实体的子图。最后代表行为识别是利用聚类算法对语义相似的子图进行聚类,并从每个聚类中找到最具代表性的行为。

图2 基于安全知识图谱的行为提取流程

三.1 安全知识图谱构建

为了有效地分析事件的上下文语义,需要一种能集成多种类型数据的异构数据模型。因此,本文使用了知识图谱的表示方式。相比于溯源图模型,知识图谱模型有更强的表示能力。

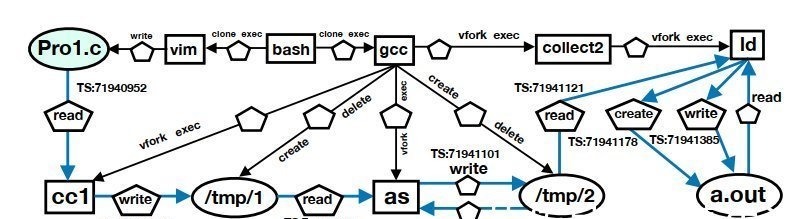

图3 安全知识图谱示例

根据知识图谱[8]定义的标准,这里定义了一个基于日志的知识图谱。该安全知识图谱包含了一系列包含丰富语义的三元组,每一个三元组对应一个审计事件。如图3所示,该图显示的是上面所提到的例子中的了个子图。

三.2 行为抽象

行为抽象过程主要是由事件语义推理模型与行为概要模型。

三.2.1 事件语义推理

提取高水平行为的第一步是理解系统日志的语义。准确的语义理解是建立在合适的表示与粒度上的。已有的一些溯源分析方法是以系统事件为粒度进行分析,然后一个事件需要用三元组表示的,而三元组中不同的元素具有不同的语义。虽然,以更细粒度的元素为语义分析对象会增加计算代价,但是可以提供更准确的语义分析。同时选择有效的嵌入算法也可以从一定程度上减少计算代价。

文章来源:《机械工程与自动化》 网址: http://www.jxgcyzdhzz.cn/zonghexinwen/2022/0225/1306.html